Jugando con un FireWall Cisco PIX

La siguiente entrada está inspirada en uno de mis tantos quices y que aparte de haber sido divertido, me costó un poco entenderlo al momento de estudiarlo.

A continuación hablaremos un poco del uso, funcionamiento y configuración de un FireWall Cisco PIX, éste dispositivo a pesar de no ser la última tecnología en el mercado tiene las siguientes ventajas o características

- FireWall IP

- Integración de NAT (Network Address Tranlation) y PAT (Port Address Translation) y WildCard

- S.O. propio llamado Finesse (Fast InterNEt Server Executive), conocido generalmente como PIX O.S.

- Trabaja a nivel de capa 3

- Permite control para conexiones a nivel de capa 4, ésto por el simple hecho de que la cabecera de ésta capa contiene los puertos y direcciones IP.

- Fácil uso de ACL (Access Control List)

- Filtrado por protocolos

- Permite acceso por Telnet y SSH

- Administración por cli (interface de linea de comandos) o una GUI (Ésta no la conozco)

- Otras :)

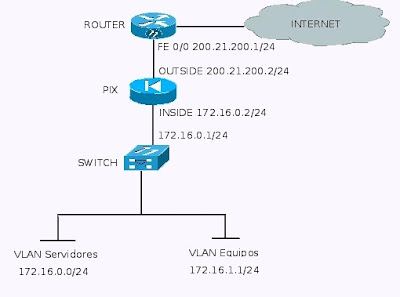

Ahora, con el fin de intentar hacer un poco "práctica" la siguiente entrada tomaremos como ejemplo la realización de la siguiente configuración, con ciertas normas de filtrado:

Diseño de red:

Datos importantes:

Se tiene el diseño de red mostrado en la anterior imagen, en la cual podemos se puede notar la conexión de una red con IP Privada (172.16.0.0) que tiene salida a Internet por medio de una IP Pública (200.21.200.1). Para el siguiente "ejemplo" configuraremos el FireWall Cisco PIX con las siguientes características:

- Área de Servidores

- Servidor Web: IP 172.16.0.10/24

- Servidor de correo: IP 172.16.0.11/24

- Servidor Proxy: IP 172.16.0.12/24

- Servidor DNS: IP 172.16.0.13/24

- Área de Equipos (usuarios normales)

- Administración remota al equipo con IP 172.16.1.100/24

- NAT con Pool Dinámico

- Acceso a servidores sólo por puertos estándar autorizados

- PCs con NAT sin acceso a Internet

- Acceso por cualquier puerto al PC de administración

Solución

Para la solución analizaremos el archivo de configuración obtenido, de el cual a su vez se sobre-entienden los comandos a utilizar, el archivo resultante lo encuentras aquí

Ahora, en éste código lo importante son los siguientes campos a describir:

- names: asignación de nombres a IP

- namesname 172.16.0.10 web

name 172.16.0.11 correo - object-group: creación de grupos de acuerdo a protocolos, se asignan descripciones y puertos que soportan dicho protocolo (declarados por defecto en fixup protocol)

- object-group service web tcp

description protocolos http

port-object eq www

port-object eq https - access-list outside_access_in: configuración de paquetes a enrutar que luego serán filtrados por las ACL, es decir asignación de IPs públicas para servidores o PCs dentro de la red privada

- access-list outside_access_in permit tcp any host 200.21.100.14 object-group dns-tcp

- ip address outside/inside: declaración de IPs de salida y entrada

- ip address outside 200.21.200.2 255.255.255.224

ip address inside 172.16.0.2 255.255.0.0 - pdm location: declaración de IP y máscara de servicios y equipos (PC) dentro de la red privada

- pdm location web 255.255.255.255 inside

pdm location correo 255.255.255.255 inside

pdm location proxy 255.255.255.255 inside - global: declaración de IP(s) globales, ejemplo: rango de direcciones IP de salida

- global (outside) 1 200.21.200.3 - 200.21.200.10

- nat: declaración de NATs dinámicas (cualquier máscara, cualquier IP)

- nat (inside) 1 pc10 255.255.255.255 0 0

- static: declaración de NATs estáticas (usadas generalmente para los servidores)

- static (inside,outside) 200.21.100.11 web netmask 255.255.255.255 0 0

static (inside,outside) 200.21.100.12 correo netmask 255.255.255.255 0 0

static (inside,outside) 200.21.100.13 proxy netmask 255.255.255.255 0 0 - route outside/inside: declaración de IPs de entrada y salida para el router

- route inside 172.16.1.1 255.255.255.0 10.10.10.1 1route outside 0.0.0.0 0.0.0.0 200.21.200.2 1

- ssh/telnet: declaración de servicios para acceder a una máquina específica

- ssh 172.16.1.100 255.255.255.255 inside

ssh timeout 5

Bueno, éste ha sido el resultado de mis primeros contactos con dicho FireWall y creo que no fue tan "mala" como pensaba... definitivamente me encanta "jugar" con éstos dispositivos :)

Saludos!

13 Apr 2010 10:50:45

Muy bueno! Felicitaciones.